http://78-131-57-228.static.hdsnet.hu/13-iq100/1709-atverhetok-az-iriszen-alapulo-biometrikus-rendszerek#sigProId1dcd472fcb

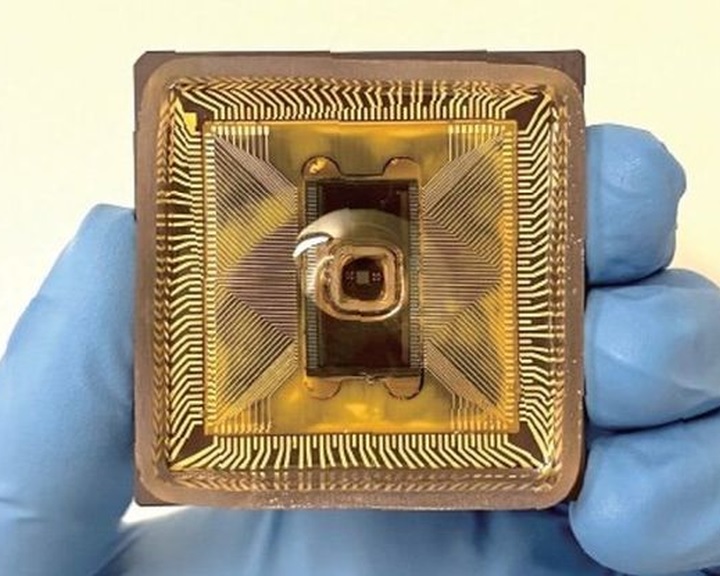

Biztonságtechnikai kutatók felfedezték a szem lemásolásának egy módját, amivel átjuthatnak az írisz-leolvasó biztonsági rendszereken.

Az Universidad Autonoma de Madrid csapata egy genetikai algoritmussal alkotta meg a biztonsági adatbázisok digitális kódjaiból egy írisz képét, a módszerről az idei Black Hat biztonsági konferencián számoltak be Las Vegasban. Mindez kétségeket vet fel a biometrikus biztonság egyik legmegbízhatóbbnak tartott módszerével kapcsolatban.

Javier Galbally és kutatócsoportja, amit az amerikai Nyugat-Virginia Egyetem szakemberei is erősítettek, íriszek szintetikus képeit nyomtatták ki, amit vezető kereskedelmi írsz-felismerő rendszerekkel próbáltak ki. Megdöbbentő módon a kísérletek 80 százalékában a letapogatók elhitték, hogy egy valódi szem néz rájuk. Bár a kutatók egy ideje már képesek valósághű képeket készíteni az íriszről, ez volt az első eset, hogy egy valódi személy a felismerő rendszerek által eltárolt írisz kódjából generáltak felvételt, gyakorlatilag eltulajdonítva a személyazonosságát.

A rendszerek becsapásához alkalmazott genetikai algoritmusok az adatfeldolgozás ismétlésével folyamatosan tökéletesítik az eredményeiket. Esetünkben az algoritmus a szintetikus képeket az írisz kóddal állította szembe, egészen addig alakítva a képet, amíg a képről letapogatható írisz kód szinte teljes egészében meg nem egyezett a valódi szemről letapogatott kóddal.

Az algoritmus 100-200 közötti adatfeldolgozást hajt végre egy írisz kép előállításához. Mivel ugyanarról az íriszről készült két letapogatás soha nem eredményez teljesen azonos írisz kódot, a biztonsági rendszerek egy "hasonlósági arányt" alkalmaznak a kép és a kód összevetésénél. A letapogatót üzemeltető állíthatja az egyezőséghez szükséges küszöböt. Az algoritmus minden egyes adatfeldolgozással javít a hasonlósági arányon. Galbally elmondása szerint egy írisz kóddal egyező kép előállítása 5-10 percet vesz igénybe. A kísérletben alkalmazott kódokat a Bio Secure adatbázisból szerezték, ami többféle biometrikus adatot tartalmaz, és kifejezetten kutatási célokat szolgál.

Míg a VeriEye rendszernél 80 százalékot értek el, a szakértőket nem sikerült átverniük a szintetikus képekkel, mindössze 8 százalékot értek el. Meglepő az arány az írisz letapogatásban nem járatos embereknél is, akiknek 35 százalékát sikerült becsapni, amire ugyancsak felkapták a fejüket mind a kutatók, mind a szakemberek, hiszen ez sokkal jobb eredmény, mint a VeriEye-é.

Időközben már valószínűleg sokakban felmerülhetett, hogy mindehhez meg kell szerezni az adott biztonsági rendszer írisz kódjait is. A tanulmány is számolt ezzel az "aprósággal", a műveletet azonban nem tartják olyan bonyolultnak, a támadó különböző trükkökkel maga is beszkennelheti a rendszerben lévő személy íriszét, vagy ha gyakorlott hacker, akár a kódokat tartalmazó adatbázist is feltörheti, ezek biztonságáról ugyanis nincsenek egyértelmű adatok.

Az úgynevezett fehér kalapos (white-hat) hackerek, mint Galbally évek óta keresik a biometrikus letapogatás gyenge pontjait, az írisztől, a hangon át az ujjlenyomat felismerésig, hogy a biztonsági rendszerek egy lépéssel mindig a fekete kalapos (black-hat) hackerek előtt járjanak, a mostani eredményükkel azonban feladták a leckét a biztonsági szakembereknek.

Forrás: sg.hu Kattintson ide...